初心者向けCTFとして開催されたTDU CTFにお邪魔してきました.

【学内者初心者向けCTF】TDU CTF

非常に楽しかったです.運営された方々への感謝の気持ちでいっぱいです.

本当にいい勉強になりました.

勝手に想像すると,大きなサーバートラブルなどなく,遅延もなく開始された所から,念入りに準備を行っていたのだろうなあと思います.

問題はかなりの数が用意されていてかなりボリュームがありました.

以下解けたもの(問題と名前メモ忘れのため一部変)

・kotori.pdf

中の人の趣味丸出し問題.

与えられたpdfを開くと秋葉原の伝説メイドことミナリンスキーさんが登場.

なんとなく「下に文字隠れてるだろう」と思ってドラッグしたら正解.

ヨキニハカラエミナノシュー

・負け戦

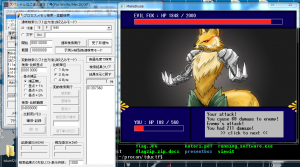

exeを起動すると理不尽な戦いを挑まれます.

勝てばフラグが出そうだったので,メモリ操作の定番「スペシャルねこまんま57号」で敵のHPを検索&書き換えで,勝利&フラグ出現.

・flag.zip

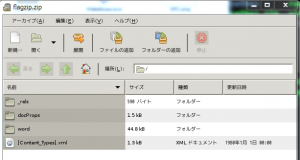

問題zipの中を見るとこんな感じ

このxml+ディレクトリの構成は見覚えがあります.

MS Officeの新形式の*xの奴です.拡張子を変えれば閲覧可能,そこにフラグがありました.

もしくはfileコマンドでも”Microsoft Word 2007+”と判別されるのでわかります.

・我が同胞に告ぐ

問題は”avia hhlam li as li ii llaem xiwe hhiso lllasom”

最初は「置換暗号かな?」と思ったのですが,キーボードでなぞってみるとやたらと打ちやすい.

また「スペースは空白ではない」,「スタッフの方がやたらとvimを推し」で,まさかと思いvim起動して打ち込んでみると・・・vimissoawesome

・2014-0160

問題文は「今年で最も<<ド忘れ>>な脆弱性」,それとURLが与えられました.

最初はBashのShellShockかと思って攻撃しましたが,どうやら違うらしい.

ただ検索して目に付いたのは共通脆弱性識別子,ShellShockはCVE-2014-6271(とそれ以降の複数)が割り当てられてるらしい,アレこれ問題タイトルのフォーマットじゃね?

そう思ってCVE-2014-0160を調べるとかの有名なOpenSSLのHeartbleedでした.

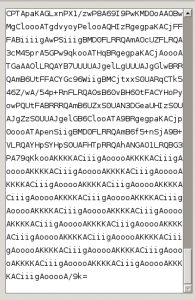

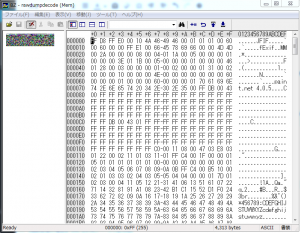

というわけで,与えられたURLへHeartbleedを突くと以下のデータが得られました.

ここで詰まってたのですが,スタッフさんからのヒントで,末尾の=とか.

あぁなるほど,どれも英数記号ばっかだし末尾=と来ればBASE64エンコーディングですね,

というわけでデコードしました.

おぉJFIF,Exif,ビットマップ表示もぐちゃぐちゃで圧縮ファイルっぽい,

ドトメにpaint.net,これはどう見ても画像ファイル・・・

というわけでビュワーで開いたらフラグが書いてありました.

Ranking

# Name Score

1 elzup 1739

2 あると 1689

3 weststars_ 1589

4 nanto 1439

5 BOXP 1339

6 yumesuzuri 1219

7 はわわ 1119

8 muni 939

9 reirin 889

10 yukky_401 799

PlaneTextで保存してました.

なんと3位に入ることができ,うれしい限りです.

この結果に一喜一憂しながら今後も頑張っていきたいと思います.

(あまりにも恥ずかしい)反省点

・presentbox.imgをLinuxでマウントしようと苦戦し,マウントできても削除されたファイルの復元で四苦八苦したが,Windowsからツール使えばすぐだったらしい.

・VCランタイム入れておらず,exeの一部が実行できず,「またややこしい問題が・・」と勘違いして飛ばしてしまった.

・nmapのポートスキャンを間違えてWellKownPortしか行わず,フラグにたどり着けなかった.